Anonymt konto

Vi frågar inte om personuppgifter – inte ens din e-post – och vi uppmuntrar anonyma betalningar med kontanter eller kryptovaluta.

Ingen loggning

Ditt privatliv är din ensak och därför loggar vi inte din aktivitet. Vår långsiktiga målsättning är att inte ens lagra betalningsuppgifter.

Extern granskning

Vi låter utföra oberoende granskningar av vår app och infrastruktur för att erbjuda transparens och för att förbättra våra säkerhetsrutiner.

Säker jurisdiktion

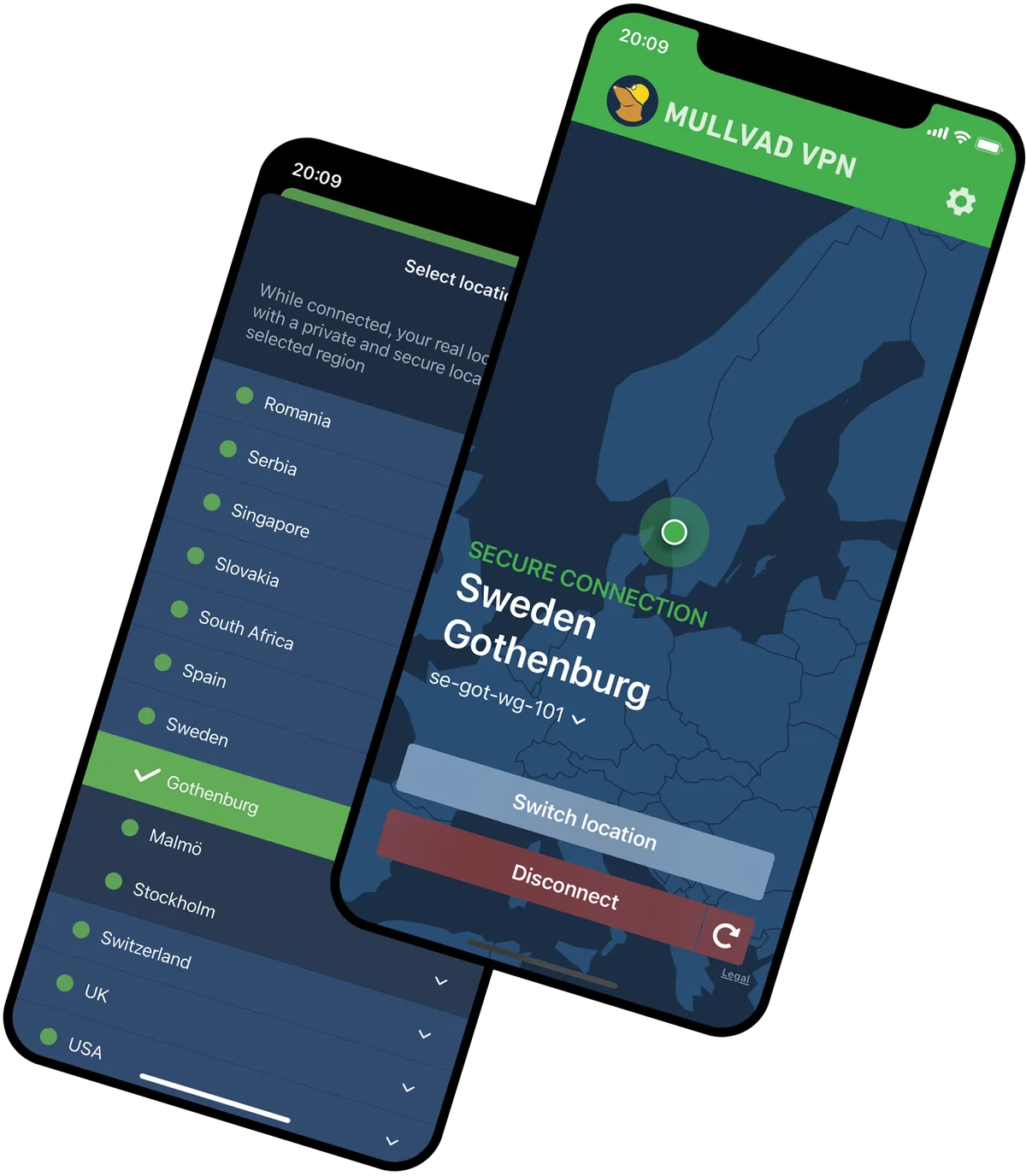

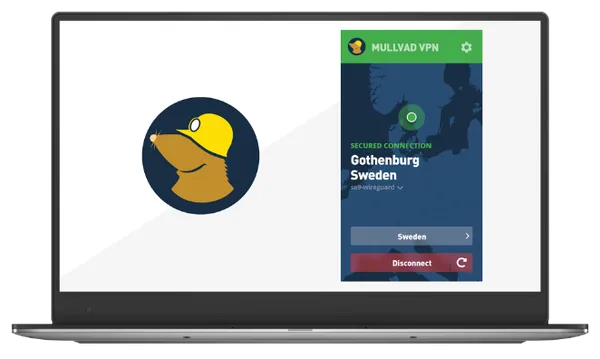

Lagarna som är relevanta för oss, i egenskap av VPN-leverantör baserad i Sverige, gör att vår plats är säker för oss och din personliga integritet.

Integrerad Kill Switch

Om du har an*****ningsproblem när Mullvad VPN är på, kommer den inbyggda Kill Switchen automatiskt att stoppa all nätverkstrafik.

Inga betalda recensioner

Vi undviker betalda recensioner och affiliates och låter istället våra resultat tala för sig själva.

Internt supportteam

Vi outsourcar inte vår support utan har ett dedikerat supportteam som arbetar tätt ihop med våra utvecklare för att ge dig bästa möjliga hjälp.

Pionjärer

Vi har varit banbrytande med tekniker och säkerhetsfunktioner som idag betraktas som standard för VPN-tjänster. Vi samarbetar också tätt med universitet.

Motarbetar trafikanalys

Även om du krypterar din trafik med en VPN finns risken att din trafik kan analyseras. Därför har vi utvecklat DAITA (Defense Against AI-guided Traffic Analysis).

Kvantsäkrade VPN-tunnlar

Du kan använda dig av kvantsäkrade VPN-tunnlar oavsett vilken plattform du kör Mullvad på. Som skydd ifall framtidens kvantdatorer lyckas knäcka dagens kryptering.

DNS-uppslag via krypterad tunnel

När du använder Mullvad VPN kommer alla dina DNS-uppslag (där hemsideadresser omvandlas till IP-adresser) gå genom den krypterade VPN-tunneln.

Multihop

Med vår multihop-feature kan du låta din trafik gå genom två eller fler servrar i olika länder/ jurisdiktioner.