บัญชีที่ไม่ระบุตัวตน

เราไม่ถามข้อมูลส่วนตัวใดๆ - แม้แต่อีเมลของคุณ - และเราส่งเสริมให้มีการชำระเงินแบบไม่ระบุตัวตน โดยใช้เงินสด หรือสกุลเงินคริปโต

ไม่บันทึกกิจกรรม

ความเป็นส่วนตัวของคุณย่อมเป็นของคุณ ซึ่งนั่นเป็นเหตุผลว่า ทำไมเราจึงไม่บันทึกกิจกรรมของคุณ เป้าหมายระยะยาวของเราคือ การไม่เก็บรายละเอียดการชำระเงินเลย

ได้รับการตรวจสอบจากภายนอก

เราขอให้มีการตรวจสอบที่เป็นกลางกับแอปของเรา และโครงสร้างพื้นฐานของเรา เพื่อส่งมอบความโปร่งใส และพัฒนาแนวทางปฏิบัติด้านความปลอดภัยของเราให้ดียิ่งขึ้น

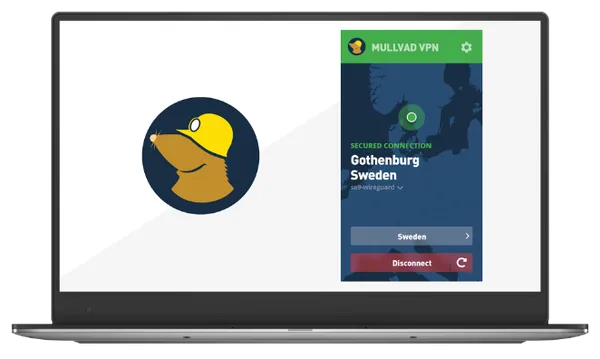

เขตอำนาจศาลที่ปลอดภัย

กฎหมายที่เกี่ยวข้องกับเราในฐานะผู้ให้บริการ VPN อยู่ในสวีเดน ซึ่งทำให้ตำแหน่งที่ตั้งของเรา เป็นสถานที่ที่ปลอดภัย สำหรับเราและความเป็นส่วนตัวของคุณ

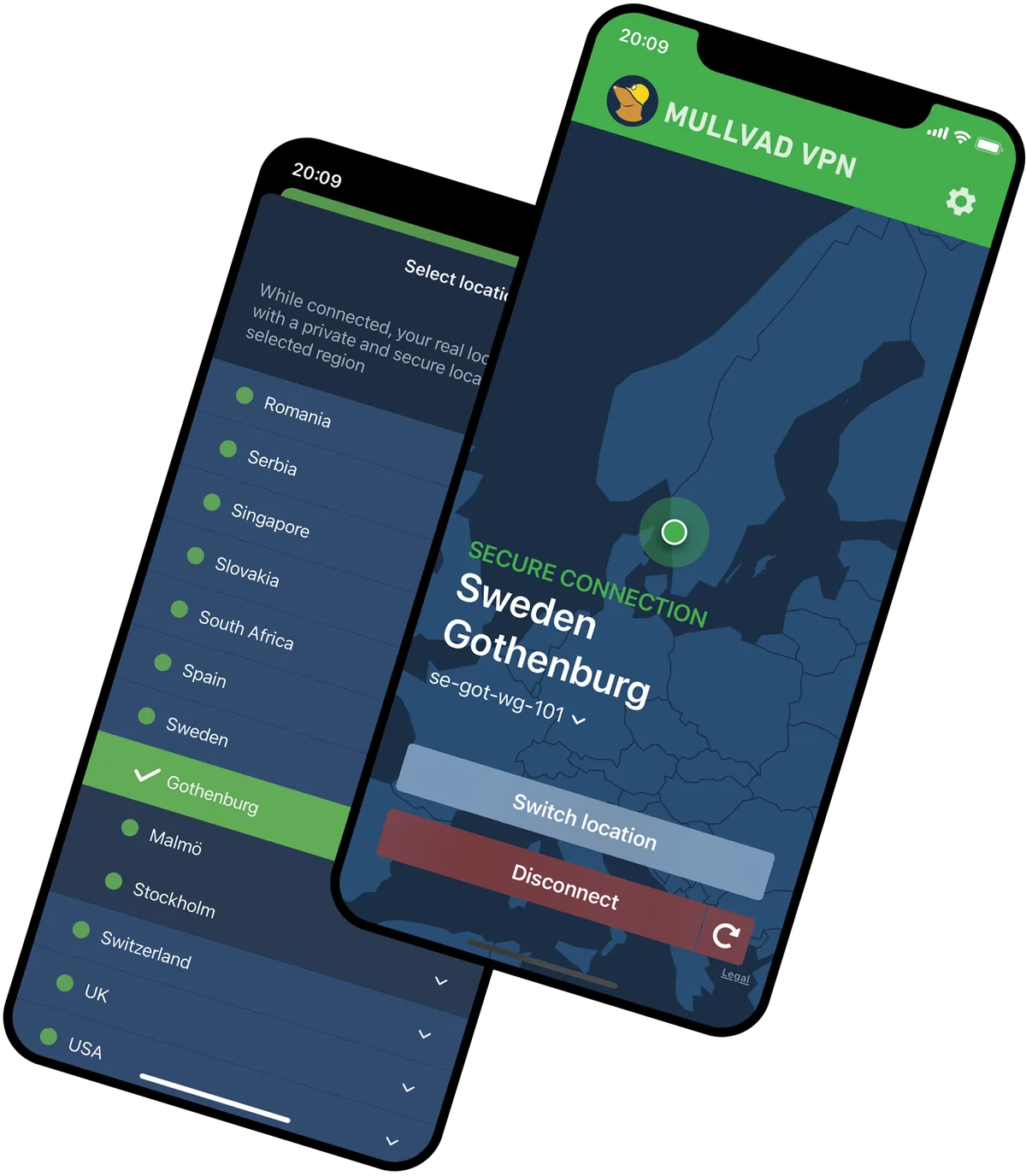

คิลสวิตช์ในตัว

หากคุณมีปัญหาในการเชื่อมต่อ ในขณะที่ Mullvad VPN เปิดอยู่ คิลสวิตช์ในตัวจะหยุดการรับส่งข้อมูลเครือข่ายทั้งหมดโดยอัตโนมัติ

ไม่มีรีวิวแบบจ่ายเงิน

เราไม่มีการรีวิวแบบจ่ายเงินและการร่วมค้า แต่ให้ประวัติการทำงานของเรา เป็นเครื่องพิสูจน์ตัวเอง

ทีมสนับสนุนภายใน

เราไม่จ้างบุคคลภายนอกให้สนับสนุนงานของเรา และทีมงานสนับสนุนของเราทำงานร่วมกับนักพัฒนาของเรา เพื่อตอบคำถามของคุณ

ผู้บุกเบิก

เราได้บุกเบิกเทคโนโลยีและคุณลักษณะความปลอดภัยมากมาย ที่กลายเป็นแนวทางมาตรฐานในปัจจุบัน ทั้งยังทำงานร่วมมือกับมหาวิทยาลัยอย่างใกล้ชิดอีกด้วย

ต่อต้านการวิเคราะห์การรับส่งข้อมูล

แม้ว่าคุณจะเข้ารหัสการรับส่งข้อมูลของคุณด้วย VPN แต่ก็มีความเสี่ยงที่การรับส่งข้อมูลของคุณอาจถูกวิเคราะห์ได้ นั่นเป็นเหตุผลที่เราได้พัฒนา DAITA (Defense Against AI-guided Traffic Analysis: การป้องกันการวิเคราะห์การรับส่งข้อมูลที่ใช้ AI) ขึ้นมา

อุโมงค์ VPN ที่มีการสกัดกั้นควอนตัม

คุณสามารถเลือกอุโมงค์ VPN ที่มีการสกัดกั้นควอนตัม บนแพลตฟอร์มที่รองรับของเราได้ทั้งหมด ในกรณีที่คอมพิวเตอร์ควอนตัมในอนาคต ประสบความสำเร็จในการเจาะการเข้ารหัสในปัจจุบันได้

เควียรี DNS ผ่านอุโมงค์ที่เข้ารหัส

ในขณะที่คุณใช้ Mullvad VPN เควียรี DNS ของคุณทั้งหมด (ที่ที่อยู่เว็บไซต์ทั้งหมดถูกแปลงเป็นที่อยู่ IP) จะถูกส่งผ่านไปยังอุโมงค์ VPN ที่เข้ารหัส

มัลติฮอป

คุณลักษณะมัลติฮอปของเรา สามารถนำทางการรับส่งข้อมูลของคุณ ผ่านเซิร์ฟเวอร์สองสามแห่งขึ้นไป ในตำแหน่งที่ตั้งต่างๆ และเขตอำนาจศาลที่แยกกันได้